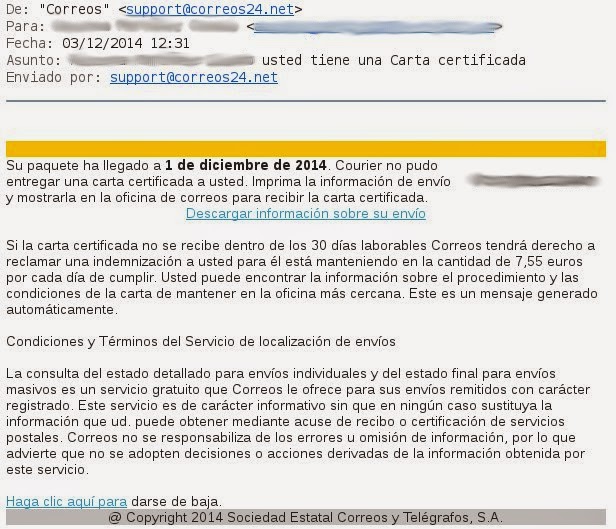

Ayer saltaron las alarmas, un nuevo virus estaba infectando a victimas que aceptaron descargar un fichero, el virus se distribuye mediante el envío de un correo electrónico a nombre de la victima, es decir con su nombre y apellidos, en este caso esta escrito en perfecto castellano, por lo que da la sensación de ser un correo verídico y la victima se puede llegar a confiar, este es el correo que recibe la victima:

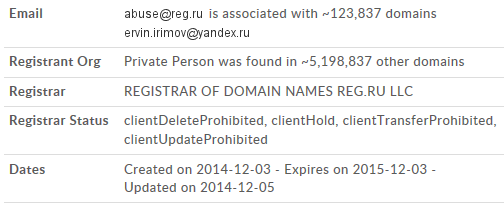

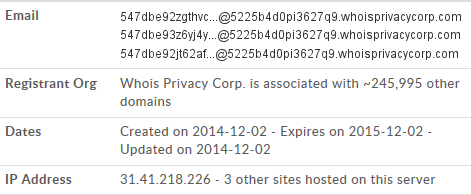

El enlace te dirige a una falsa pagina de correos, usando el dominio correos24.net que fue registrado el día 3/12/2014 alojado en la ip 194.58.103.17

También te puede dirigir a una misma pagina falsa, usando el dominio correos-online.org que fue registrado el día 2/12/2014 alojado en la ip 31.41.218.241

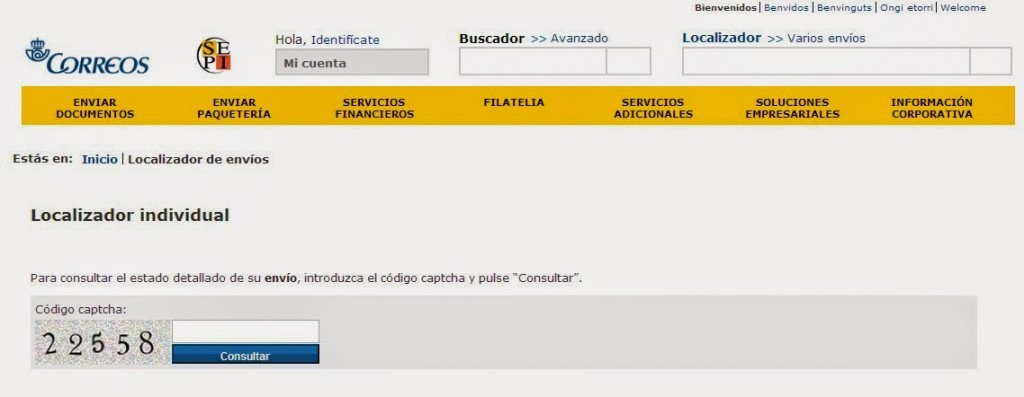

Si la victima decide acceder a la pagina web de encontrara con una web idéntica a la de correos.es donde pide insertar un código captcha y tras insertar el código te descarga un fichero con la supuesta información del envio, este fichero realmente contiene el virus.

El fichero que se descarga, es un fichero comprimido con el nombre «Carta certificada_382973927002.zip» y dentro de el hay otro fichero ejecutable, al ejecutar este fichero la victima queda infectada.

Aquí puedes encontrar una muestra del malware: http://ge.tt/4PTWvC62/v/0

¡Atención solo descárgalo si sabes usar una Sandbox y analizar el comportamiento de este malware!

Una vez descargado y ejecutado, este keyloguer cifra todos los documentos, imágenes, audio, video, etc. de todas las unidades que tengas mapeadas en tu ordenador, incluso las de red y otras como Dropbox. El cifrado es prácticamente imposible de desencriptar pues es un RSA2048.

Este keyloguer envía una clave publica a un servidor ubicado en Rusia con la IP 46.161.30.43 y te pide realizar un pago de 300€ o 300$ para que te remitan la clave privada para desencriptar tus ficheros, el pago obviamente se realiza mediante BitCoin, además te dan tan solo 100 horas para realizar el pago antes de eliminar la clave privada y quedándote ante la imposibilidad de desencriptar los ficheros.

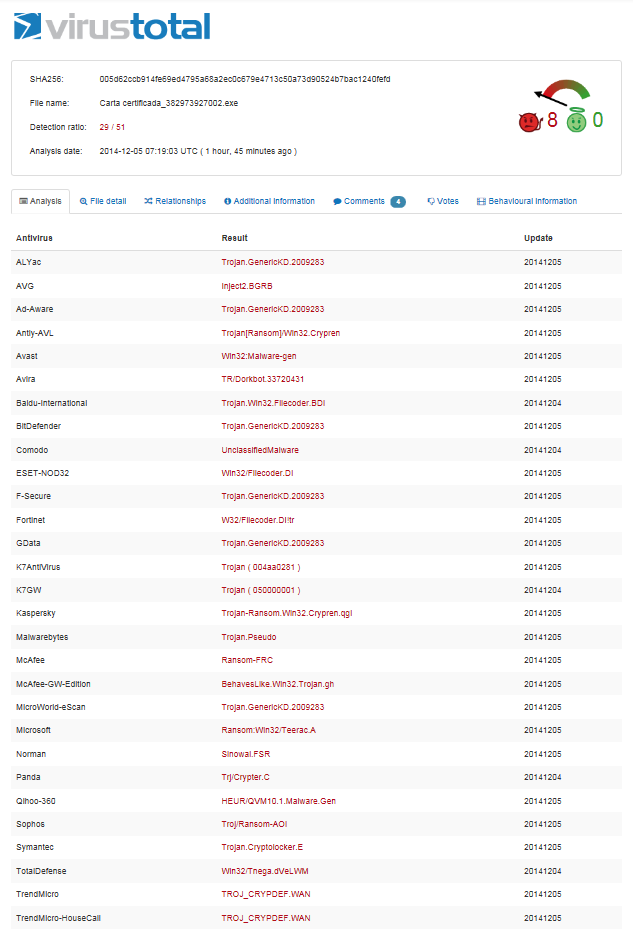

Actualmente varios Antivirus ya detectan esta amenaza (reporte virustotal a 05/12/2014)

También podemos ver el comportamiento del CriptoLocker en el resultado del analisi SandBox realizado por Malwr, en este analisi podemos observar que se conecta a un host con la ip 46.161.30.43.

Si has sido infectado por este virus, te recomiendo no pagar, en muchas ocasiones se termina encontrando el remedio para recuperar tus ficheros.

¿Cómo protegerse de este nuevo virus?

- Tener actualizado tu antivirus y comprobar si tu antivirus lo detecta en el reporte de virustotal.

- Tener actualizado tu navegador de internet y que este consulte la base de datos de las paginas de blacklist.

- Bloquear en el firewall (si este dispone de filtrado de contenido) el acceso a las siguientes paginas web: correos24.net y correos-online.org

- Bloquear en el firewall el acceso a las siguientes direcciones ip: 194.58.103.17, 31.41.218.241, 46.161.30.43.

Deja una respuesta