Cuando pensamos en seguridad dentro de una red una de las primeras cosas que nos vienen a la cabeza es en configurar un buen firewall que controle y gestione la capa de aplicación y el trafico de datos de la red a internet y de internet a la red, también pensamos en fortificar los servidores y las workstation, instalamos firewall en ellos y mantenemos actualizado todo nuestro software y sistemas operativos, instalamos un antivirus y todo ello para ser lo menos vulnerable que se pueda ser hoy en día.

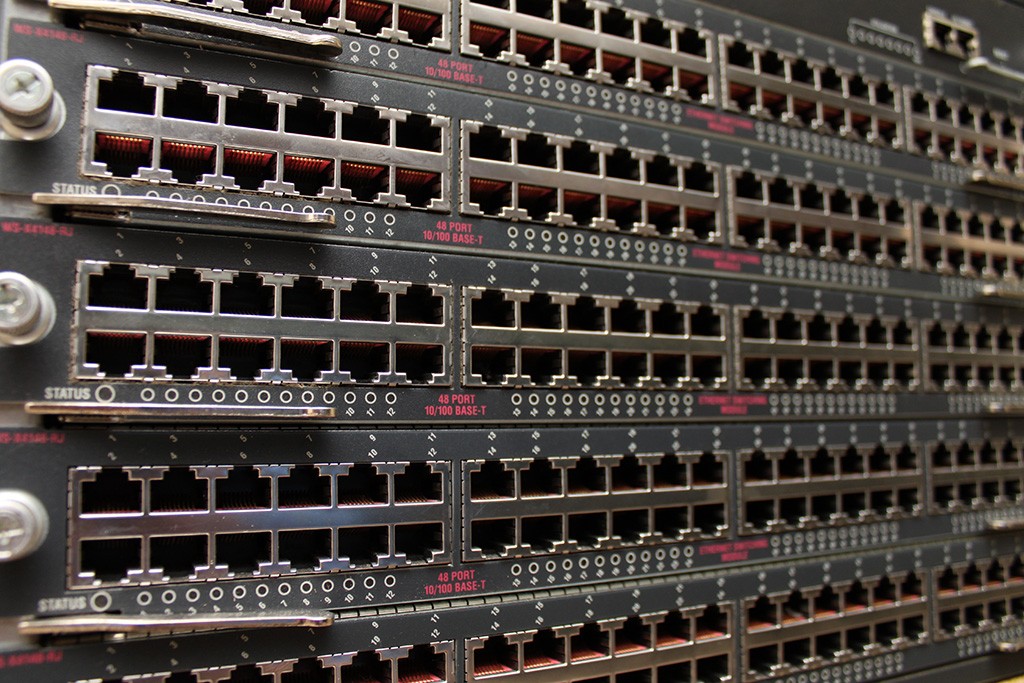

En grandes rasgos esto resumiría la seguridad de la mayoría de las redes privadas, pero no nos preocupamos mucho mas allá de todo esto mencionado, lejos queda aun por concienciar sobre lo vulnerable que es el resto de sistemas que permiten que nuestra red interna este interconectada, es decir toda esa electrónica de red como los switch y los routers internos.

Al principio TCP/IP fue diseñado como un protocolo de confianza, es decir, se envía un paquete de datos del ordenador A al ordenador B y aunque exista dentro de la misma red un ordenador C al cual también le llega el paquete, este lo va a descartar ya que no va dirigido a el. ¿Pero que pasa si se manipula el ordenador C, en modo promiscuo para que acepte todos los datos que no van dirigidos a el? Que obtenemos lo que se llama comúnmente como un snifer y por lo tanto se capturan datos que no se deberían capturar.

Desde la década de los 80 todos estos problemas se fueron parcheando, usando sistemas de interconexión capaces de encaminar el paquete del ordenador A al ordenador B para que, aunque el ordenador C sea manipulado, este ya no reciba el paquete.

Lejos quedan ya las redes de tipo anillo o con concentradores HUB, hoy en día disponemos de switch avanzados capaces de gestionar VLAN y gestionables hasta la capa 7, pero a la vez de garantizar la seguridad de una red, toda esta tecnología se puede usar en nuestra contra.

¿Cómo puede ser que comprando electrónica de red más avanzada, potente y segura, esta, se pueda usar en nuestra contra?

Por simple despreocupación o por ignorancia: que levante la mano a quien no le haya tocado instalar un nuevo switch en su red y ni siquiera se ha molestado de ver que este viene con una dirección IP, es decir, nos llega el nuevo switch lo conectamos y listo.

¡Pero cuidado! Acabamos de conectar un nuevo dispositivo dentro de la red, con su propia dirección IP, sus servicios HTTP, SSH, TELNET, etc. con su propio sistema operativo y ¡ni si quiera le hemos cambiado la contraseña por defecto!.

Si aun sigues preguntándote, vale ¿Pero como esto se puede usar en nuestra contra? Es muy simple, tan solo hace falta que un ordenador de red sea infectado con un troyano, mediante un pendrive, una pagina web infectada o un correo electrónico mal intencionado y ya lo tenemos dentro, si, quizás dentro de este equipo y tan solo puedan ver los recursos que estén autorizados para ese equipo. ¿Pero que pasaría si, con este troyano, se pudiera acceder a la electrónica de red y configurar los switch para que el puerto en donde se conecta ese ordenador se cambie a modo promiscuo para que le llegue todo el trafico de red? Es decir, se convierte automáticamente en un snifer, entonces ese ordenador infectado va a recibir todos los paquetes de nuestra red, ficheros que se comparten por la red, correos electrónicos que entran y salen, conexiones a las bases de datos, usuarios, contraseñas, conversaciones de VoIP, etc. quedaría todo expuesto.

¿Cómo podemos evitar o minimizar el riesgo?

No dejes ningún usuario ni contraseña por defecto en tu electrónica de red, incluso los que no conocemos, a veces los fabricantes dejan usuarios que no conocemos con contraseñas por defecto para darnos soporte si alguna vez la necesitamos.

Cierra todos los servicios que no sean necesarios, por ejemplo, si solo gestionamos los switch por el puerto 80, de nada nos sirve tener el 22 o el 23 abierto. También podemos solo dejar el puerto 22 abierto y levantar el 80 en las contadas veces que vamos acceder al switch para configurarlo.

Actualiza siempre el firmware de tu electrónica de red, mantente alerta sobre las nuevas actualizaciones de seguridad de tus switch, routers y firewalls, siempre puede existir alguna vulnerabilidad explotable para modificar estos dispositivos y usarlos en tu contra.

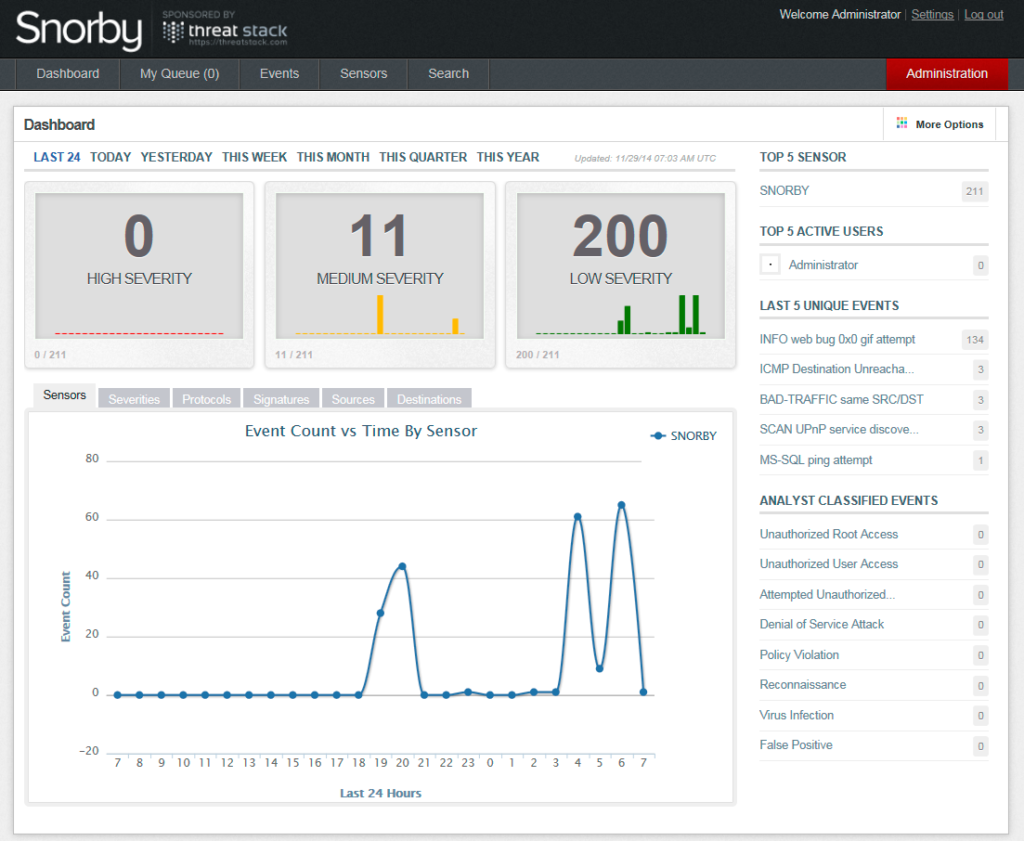

Se proactivo: monta un IDS, con ello vas a tener pistas de como se comporta tu red, por ejemplo analizar si existe algún ordenador que mueve más trafico de lo normal o estas siendo victima de un ARP, MAC o IP spoofing o hijacking.

Si quieres saber como montar un IDS con Snort y Snorby en este mismo blog te enseño como.

Deja una respuesta