En un articulo anterior hablé de que es y como funciona Modern HoneyPot Network, también expliqué como desplegar el sensor Dionaea, aunque MHN tiene muchos más sensores disponibles, cada uno para un uso distinto, en este post voy a mostrar los distintos sensores y como los podemos implementar a nuestro MHN.

Los 9 sensores de Modern HoneyPot

Existen 9 sensores disponibles, todos para Ubuntu, excepto Dionaea que también esta disponible para Raspberry y además tenemos la opción de programar nuestro propio sensor mediante un script.

| Nombre | Tipo | Descripción |

| Wordpot | WordPress | Detecta posibles ataques en de un WordPress, sus pluguins y templates. |

| p0f | Identificación | Captura la huella del atacante como el SO y su versión, tipo de conexión utilizada, etc. |

| Kippo | SSH | Simula un falso terminal SSH y permitirá que el atacante ejecute comandos y se registraran. |

| Amun | Malware | Captura la actividad del malware y botnets. |

| Shockpot | Web | Simula un servidor web con una pagina escrita en PHP y vulnerable. |

| Conpot | Scada | Simula un servico de administración ICS/SCADA abierta y vulnerable |

| Glastopf | Web | Simula un servidor web con una pagina web vulnerable a SQLinyection |

| Snort | Malware | Captura todo el trafico malintencionado y botnets. |

| Dionaea | Malware | Captura la actividad del malware y botnets. |

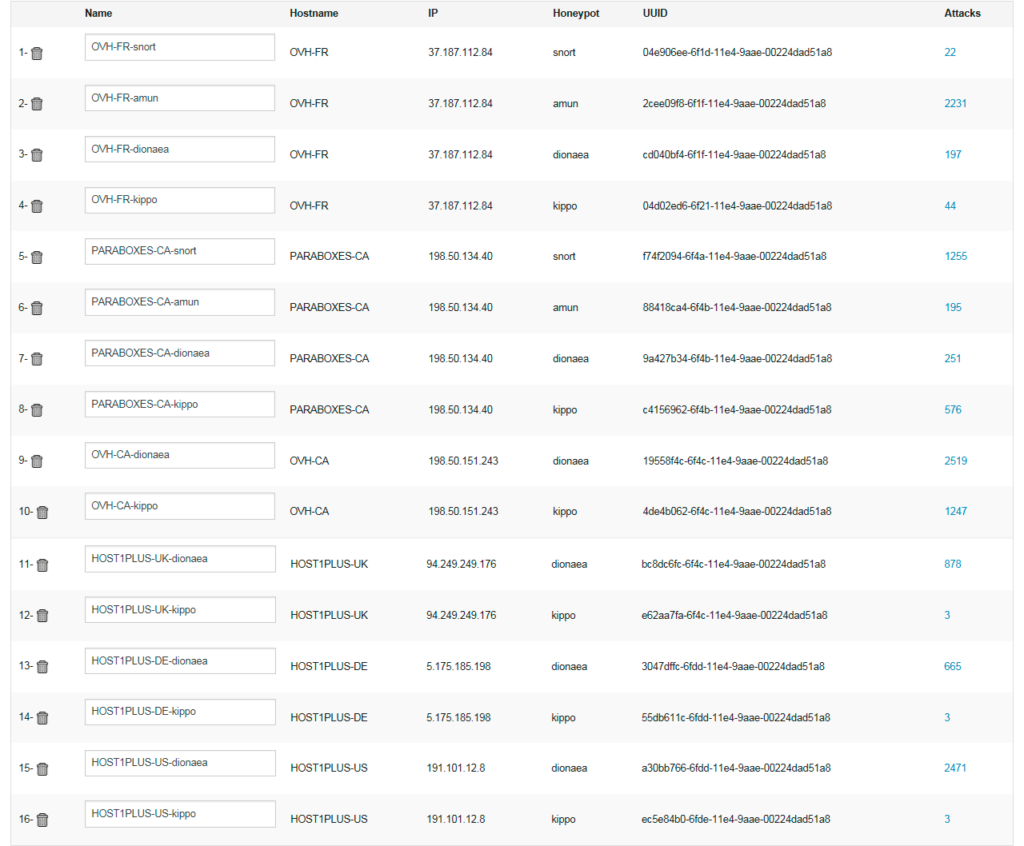

Modern HoneyPot posee una gran elección de Sensores que se pueden instalar, aunque no se pueden instalar todos en un mismo host ya que algunos son incompatibles entre ellos, por ejemplo no podemos instalar en el mismo servidor Wordpot y Shockpot ya que los dos son servidores web que simulan vulnerabilidades y por lo tanto usan el mismo puerto, el 80. Mi consejo es desplegar varios sensores con varias combinaciones, por ejemplo, en un servidor dedicado puedes desplegar Snort, Amun y Dionaea, aunque todos sean para detectar Malware, en este caso serian totalmente compatibles entre ellos. Como ejemplo practico yo he desplegado varios sensores en servidores VPS y Dedicados tal y como se observa en esta imagen.  Como más sensores despleguemos mayor será la posibilidad de detectar intrusiones, también es importante que se encuentren geográficamente lejos entre ellos. A continuación voy a exponer dos casos prácticos para desplegar sensores, el primero en un servidor VPS debido a sus limitaciones a nivel de NAT y Virtual Network y el segundo seria posible ser instalado en un servidor dedicado.

Como más sensores despleguemos mayor será la posibilidad de detectar intrusiones, también es importante que se encuentren geográficamente lejos entre ellos. A continuación voy a exponer dos casos prácticos para desplegar sensores, el primero en un servidor VPS debido a sus limitaciones a nivel de NAT y Virtual Network y el segundo seria posible ser instalado en un servidor dedicado.

Ejemplo 1: desplegar los sensores Dionaea y Kippo en un servidor dedicado o VPS

Necesitamos un Ubuntu 14.04 LTS sin ningún componente adicional ni entorno de escritorio, es decir, una instalación limpia en un servidor dedicado o un VPS. Primero de todo vamos a actualizar el repositorio de apt.

apt-get update

Una vez actualizado vamos a instalar todos los paquetes necesarios para desplegar el Sensor.

apt-get install sudo git python gcc automake software-properties-common python-software-properties -y

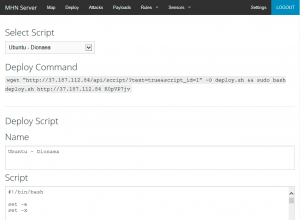

Desplegar Sensor Dionaea Para desplegar el Sensor Dionaea accedemos a la administración web y dentro de ella en la seccion “Deploy” y seleccionamos en el desplegable “Ubuntu – Dionaea” esto nos va a generar un script que debemos insertar en el interprete de comandos de nuestro Ubuntu remoto que actuara como un sensor adicional.  Para ello copiamos el script, lo pegamos en el interprete de comandos de Ubuntu y se instalara el sensor que volcara los datos en nuestro panel de control.

Para ello copiamos el script, lo pegamos en el interprete de comandos de Ubuntu y se instalara el sensor que volcara los datos en nuestro panel de control. ![]() Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: “dionaea: added process group”

Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: “dionaea: added process group” ![]() Una vez instalado el sensor, volvemos a la administración web, vamos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar.

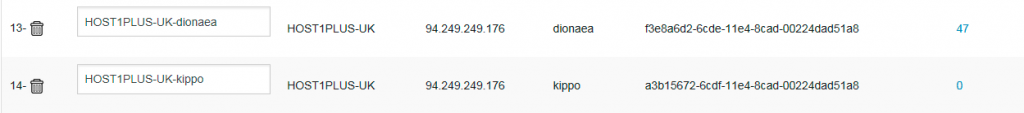

Una vez instalado el sensor, volvemos a la administración web, vamos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar. ![]() Desplegar Sensor Kippo Ahora vamos a desplegar el Sensor Kippo accedemos a la administración web y dentro de ella en la seccion “Deploy” y seleccionamos en el desplegable “Ubuntu – Kippo” esto nos va a generar un script que debemos insertar en el interprete de comandos de nuestro Ubuntu remoto que actuara como un sensor adicional.

Desplegar Sensor Kippo Ahora vamos a desplegar el Sensor Kippo accedemos a la administración web y dentro de ella en la seccion “Deploy” y seleccionamos en el desplegable “Ubuntu – Kippo” esto nos va a generar un script que debemos insertar en el interprete de comandos de nuestro Ubuntu remoto que actuara como un sensor adicional. ![]() Para ello copiamos el script, lo pegamos en el interprete de comandos de Ubuntu y se instalara el sensor que volcara los datos en nuestro panel de control.

Para ello copiamos el script, lo pegamos en el interprete de comandos de Ubuntu y se instalara el sensor que volcara los datos en nuestro panel de control. ![]() Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: «kippo: added process group”.

Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: «kippo: added process group”.  Una vez instalado el sensor, volvemos a la administración web, volvemos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar.

Una vez instalado el sensor, volvemos a la administración web, volvemos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar.

El sensor kippo simula un servidor SSH en el puerto 22 por lo tanto a partir de ahora si queremos acceder a nuestro servidor por SSH deberemos usar el puerto 2222

Kippo crea un acceso root con una contraseña genérica 123456 para facilitar a los atacantes el acceso y asi posteriormente vamos a comprobar que IP ha accedido a kippo.

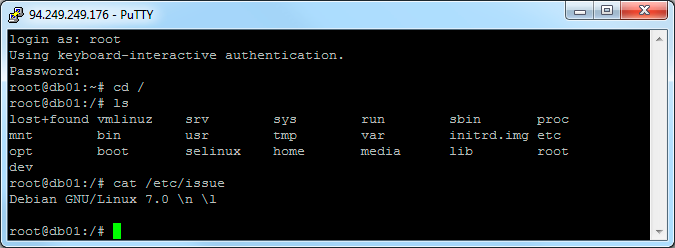

Para comprobar que el honeypot ssh kippo funciona podemos acceder mediante SSH a la IP del servidor usando el puerto 22 y nos vamos a loguear como root y contraseña 123456.

Además Kippo simula ejecución de comandos como si de un sistema Linux se tratase y de esta forma logramos confundir al atacante, pues este se va a pensar que en realidad ha conseguido acceso a un servidor real.

Podemos observar que se identifica como un servidor Debian 7.0, cuando en realidad es un Ubuntu 14.04.

Posteriormente esta intrusión queda registrada en la administración web, en la sección «Attacks» vamos a poder ver la ip del intruso.

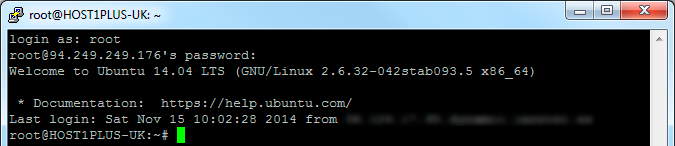

Si queremos acceder realmente a nuestro servidor mediante SSH deberemos usar el puerto 2222.

Y usando nuestro usuario y contraseña habituales nos permite el acceso.

Ejemplo 2: desplegar los sensores Snort y Amun en Servidor Dedicado.

Vamos a instalar en un PC un Ubuntu 14.04 Minimal de 64 bits sin ningún componente adicional tan solo vamos a seleccionar el servidor SSH.

Primero de todo vamos a actualizar el repositorio de apt.

apt-get update

Una vez actualizado vamos a instalar todos los paquetes necesarios para desplegar el Sensor.

apt-get install sudo git python gcc automake software-properties-common python-software-properties -y

Desplegar Sensor Snort Para desplegar el Sensor Snort accedemos a la administración web y dentro de ella en la seccion “Deploy” y seleccionamos en el desplegable “Ubuntu – Snort” esto nos va a generar un script que debemos insertar en el interprete de comandos de nuestro PC con Ubuntu que actuara como un sensor adicional.  Para ello copiamos el script, lo pegamos en el interprete de comandos de Ubuntu y se instalara el sensor que volcara los datos en nuestro panel de control.

Para ello copiamos el script, lo pegamos en el interprete de comandos de Ubuntu y se instalara el sensor que volcara los datos en nuestro panel de control. ![]() Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: «snort_hpfeeds: added process group”.

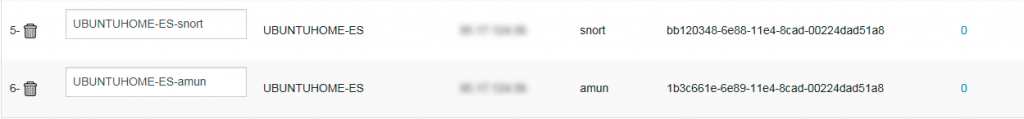

Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: «snort_hpfeeds: added process group”. ![]() Una vez instalado el sensor, volvemos a la administración web, vamos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar.

Una vez instalado el sensor, volvemos a la administración web, vamos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar. ![]() Desplegar Sensor Amun Ahora vamos a desplegar el Sensor Amun accedemos a la administración web y dentro de ella en la seccion “Deploy” y seleccionamos en el desplegable “Ubuntu – Amun” esto nos va a generar un script que debemos insertar en el interprete de comandos de nuestro Ubuntu remoto que actuara como un sensor adicional.

Desplegar Sensor Amun Ahora vamos a desplegar el Sensor Amun accedemos a la administración web y dentro de ella en la seccion “Deploy” y seleccionamos en el desplegable “Ubuntu – Amun” esto nos va a generar un script que debemos insertar en el interprete de comandos de nuestro Ubuntu remoto que actuara como un sensor adicional.  Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: «amun: added process group”.

Si el sensor se instala satisfactoriamente nos saldrá el siguiente resultado por pantalla: «amun: added process group”. ![]() Una vez instalado el sensor, volvemos a la administración web, vamos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar.

Una vez instalado el sensor, volvemos a la administración web, vamos a “Sensors” >> “View Sensors” y observamos que efectivamente se ha creado el sensor, con todos los datos relacionados al servidor, la etiqueta Name se puede personalizar.  Por ultimo te dejo el enlace al mapa en directo de mi HoneyPot en

Por ultimo te dejo el enlace al mapa en directo de mi HoneyPot en http://37.187.112.84:3000/ recuerda dejarlo abierto varios minutos para empezar a ver la actividad de las detecciones.

Actualizado 20/12/2014: He dado de baja mi Modern HoneyPot, podéis ver otro en vivo en este enlace: http://map.honeynet.org/ (Un proyecto de HoneyNet.org)

Deja una respuesta