Esta jornada ha sido quizás la más intensa de todas y también la más dura pues se nota el cansancio después de 2 jornadas de RootedCON, aunque con los buenos ponentes que nos ha tocado no ha sido muy difícil seguir las charlas.

Ponencias:

Bend the developers to your will por Miguel Tarascó

En una interesante ponencia, Miguel nos explica el porque se inyecta código malicioso directamente en el código fuente sin compilar.

Muy posiblemente el desarrollador se descargue las dependencias sin comprobar el código fuente y este puede llamar a una rutina o a un fichero que puede infectar al equipo o servidor.

Nos explica que si no vigilamos la procedencia de las dependencias nos podemos encontrar con sorpresas, como que nos borren el disco duro.

Para evitar estas sorpresas Miguel nos recomienda descargar las dependencias de sitios seguros y de confianza, además de no compilar directamente como root y hacerlo antes en un entorno Sandbox.

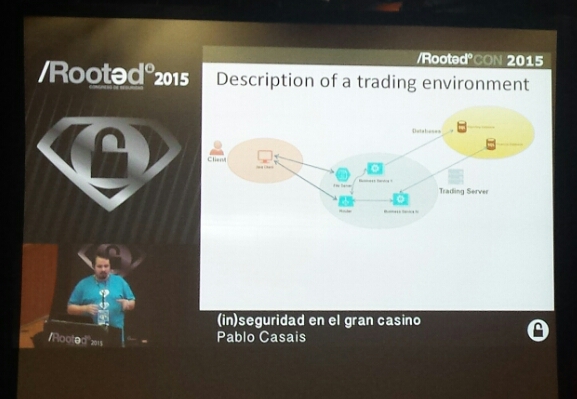

(in)seguridad en el gran casino por Pablo Casals

Una critica de Pablo hacia los sistemas de broker que usan las bancas de inversión, actualmente usan un sistema basado en un frontoffice basado en Java y otro backoffice segmentado por varios servicios como, router, fileserver y bases de datos entre otras.

Analizando el Java del frontend Pablo descubre brechas de seguridad que le permiten acceder al fileserver con privilegios de lectura y visionar todo el path, una vez allí puede acceder a los ficheros de configuración del servidor de base de datos y leer toda la tabla de usuarios, cuyas contraseñas van cifradas, con un poco de ingeniería social descubre como se generan y consigue desencriptar.

A partir de aquí puede acceder a los contratos de los clientes y con un XML se puede realizar una conexión como usuario del contrato y modificar el mismo, para por ejemplo, cambiar el numero de cuenta del beneficiario y llegar a desviar fondos sin que nadie se de cuenta, incluso puede “inyectar” nuevos contratos. Aunque la solución es sencilla: no dar acceso a la base de datos, se sabe que hoy en día sigue existiendo esta brecha de seguridad.

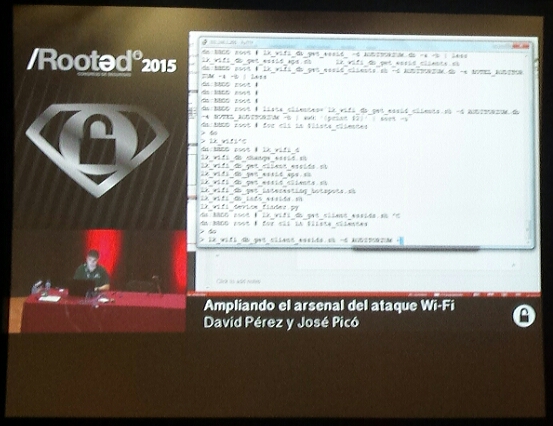

Ampliando el arsenal de ataque Wi-Fi por David Pérez y José Picó

Estos dos expertos en redes han desarrollado unas herramientas en phyton para la auditoria de redes inalámbricas sin el conocimiento de los administradores de la misma, de forma oculta, Para ello han desarrollado unos scripts para Linux muy fáciles de usar que las podemos descargar de http://layakk.com/es/:

-lk_wiclitatoo.py que nos ayuda a descubrir clientes y puntos de acceso WiFi

-lk_wifi_devicefinder.py que detecta cual es la proximidad de un punto de acceso.

-lk-hostapd.py sirve para crear un punto de acceso falso para realizar suplantaciones

-lk-k2db.py para detección y filtrado de dispositivos

Como realizan auditorias ocultas buscaron como ocultar los dispositivos de rastreos WiFi, pensaron en varias soluciones, desde esconder el equipo en una mochila de portátil, pero no se puede dejar en cualquier lado, luego pensaron en un coche estacionado, pero no en todas las calles se puede estacionar bien, así que al final pensaron en esconder todo el equipo en un baúl de una motocicleta.

El baúl dispone de dos antenas direccionales y motorizadas además de un amplificador, 2 baterías y un ordenador portátil con un modem 3g. Con todo este material pueden estacionar la motocicleta en cualquier lugar donde no llame la atención y controlar el equipo de forma remota para auditar la wifi con todas las herramientas antes mencionadas, además han desarrollado un script lk_servo_system.py que junto lk_wifi_finder.py ayuda a enfocar automáticamente las antenas en un ángulo donde la señal se reciba con mejor calidad.

Sin duda una gran charla y unos manitas demostrando la capacidad de desarrollar todas estas herramientas desde 0.

El Manco: Y por último, pero no por ello menos importante… por Hugo Teso

Hugo nos habla de la seguridad en la aviación y como encontrar problemas de seguridad en los componentes que gestionan y controlan estos aparatos. Se puede acceder al firmware de los dispositivos que controlan los aviones ya que en la aviación privada Garmin ofrece la actualización e este firmware y se puede descargar y luego realizar la actualizacion del firmware por bluetooth o wifi desde el propio dispositivo móvil, tan sorprendente como suena.

En el caso de la aviación comercial es un poco mas difícil encontrar acceso a estos firmware, aunque de forma “no oficial” se puede conseguir el simulador de los controladores para Windows, el código que ejecuta este simulador es exactamente el mismo, aunque la capa de “harware” es una emulación grafica y si se analiza el código fuente de esta capa de emulación grafica se puede llegar al control del código de cualquier botón o función

Por el momento ha reportado varias brechas de seguridad en estos sistemas que aun siguen sin actualizar, ahora la pregunta es, ¿Cuando vayas a subir a un avion estaras mas tranquilo sabiendo que existen estas brechas o simplemente vas a dar por sentado que ya se han solucionado?

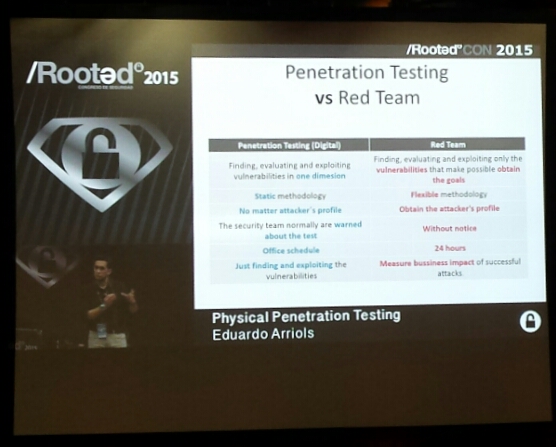

Physical Penetration Testing por Eduardo Arriols

Eduardo en una ponencia muy entretenida nos cuenta las medidas de seguridad físicas que existen hoy en día en las empresas y como se pueden burlar sin que nadie se de cuenta.

Una a una Eduardo consigue tumbar todos estos sistemas de seguridad, el que me ha parecido mas gracioso es el de usar una manta térmica del decathlon para burlar los sensores de movimiento por infrarrojos, cubierto por una de estas mantas nos muestra un video burlando un sensor, tampoco perciben el paso de un dron. El acceso RFID es también igual de fácil de burlar, pues con un lector y acercándose lo suficiente a la victima podemos leer su tarjeta RFID y hacer una copia. Otro ejemplo que nos ha mostrado es con un imante muy potente puede abrir una puerta de emergencia sin que suene la alarma.

Nos hacer reflexionar sobre lo vulnerables que podemos estar aunque invirtamos en seguridad física.

Can I play with madness por Chema Alonso

En esta charla Chema se quita el “gorro” ante todos los asistentes, aunque no delante del rey de España ya que como Doctor que es, el no esta obligado a descubrirse delante del rey.

Dejando bromas aparte nos ha explicado uno de los estudios que se están realizando desde Eleven Paths, se llama path5, una base de datos que lleva varios meses recopilando todas las aplicaciones publicadas en Google Play y manteniendo un histórico de todas las versiones incluso de las que ya no existen por contener malware. Esta herramienta se convierte un bigdata perfecto para hacer un seguimiento de los desarrolladores de malware para Google Play pudiendo hacer un seguimiento de las aplicaciones que van publicando, aunque sea con cuentas y nombres distinos ya que entre las aplicaciones aprovechan gran parte del código fuente y con una simple búsqueda podemos encontrar todos los “clones” de la misma aplicación maliciosa.

Todo este bigdata pretende convertirse en una base de estudio para hacer una detección precoz de las aplicaciones infectadas ya que los antivirus para Android se sostienen en bases de datos de virus ya conocidos y no nos protegen de los nuevos.

También nos habla de Symphonier otro producto que se esta desarrollando desde Telefónica con el que se puede conectar a Path5 (entre otros muchos servicios) para cruzar datos y realizar un bigdata inteligente y actualizado.

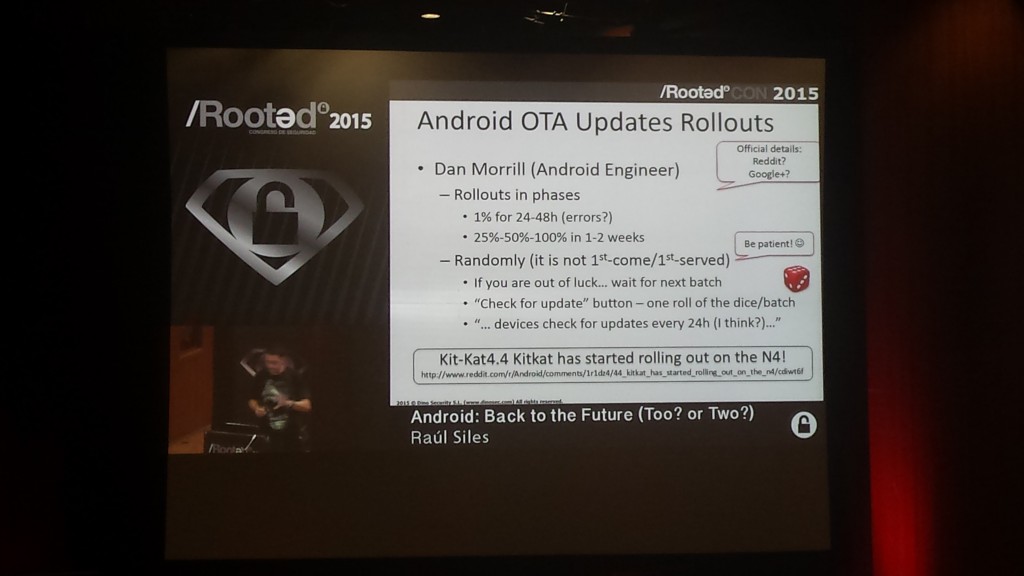

Android: Back to the Future (Too? Or Two?) por Raúl Siles

La investigación de Raúl se centra en analizar las políticas de actualizaciones de Google Play sobre las versiones de Android, estas son selectivas y tan solo ofrecen la actualización a un porcentaje muy bajo de usuarios en las primeras 48 horas, luego van ofreciendo la misma actualización a mas usuarios y así progresivamente, es a partir de esto que decide estudiar como funciona todo el proceso de actualizaciones y consigue burlar la respuesta de los servidores de Google haciendo un man-in.the-middle pudiendo congelar las actualizaciones de un dispositivo Android y este se va a quedar siempre en la misma versión o incluso engañarlo y instalar una versión distinta.

Raúl denuncia la falta de protección que tiene Google Play y Apple ante este tipo de situaciones ya que las conexiones de actualización se realizan mediante conexiones http y no https como debería ser.

Bypassing DRM Protections and Content Delivery Networks por Adrián Villa

Ahora estoy de camino a Lleida con un buen sabor a RootedCON, con nuevos conocimientos y con mucha motivación para aprender mas sobre el mundo de la seguridad, como dije en el anterior post, en estos sitios no solo se aprende de los ponentes, sino también de la cantidad de profesionales que asisten y se reúnen debatiendo cualquier experiencia en el sector de la seguridad.

Desde aquí quiero agradecer a toda la organización de la RootedCON que lo ha hecho fenomenal.

Espero poder repetir esta experiencia en la Rooted 2016 😀

Deja una respuesta