Este segundo día, un poco mas descansado y sin prisas me he levantado y después de un buen desayuno en el mismo hotel me he dirigido al auditorio para asistir a una jornada con ponentes muy dispares.

Las ponencias:

Finding stegomalware in an ocean of apps… por Alfonso Muñoz

Investigando sobre los cortafuegos de aplicaciones web por Carmen Torrano

WEBEX: Análisis de datos en bruto por Abel Valero

Deep inside the Java framework Apache Struts (Str-SUCK-ts) por Julián Vilas

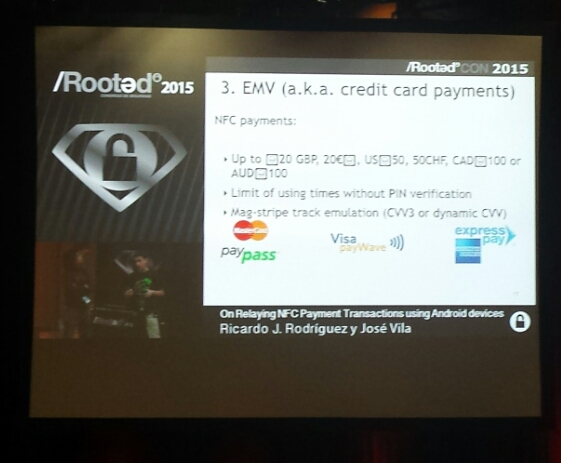

On Relaying NFC Payment Transactions using Android devices por Ricardo J. Rodríguez y José Vila

Una ponencia que me ha dejado un poco preocupado con la seguridad de pago por NFC ya que esta se puede ver comprometida fácilmente con un simple teléfono Android con NFC.  Nos han demostrado como desde un Android con NFC justo al lado (o a 15 metros) de una tarjeta de crédito este puede negociar con ella como si de un terminal TPV se tratase y enviar todos estos datos por cualquier tipo de red (por ejemplo 3g) a otro dispositivo Android con NFC al lado de un TPV y realizar un cargo a esta tarjeta directamente al TPV, como si de un man in the middle se tratase. Relmente escalofriante que esto se pueda hacer, los bancos tienen un duro trabajo por delante para evitar este tipo de fraudes.

Nos han demostrado como desde un Android con NFC justo al lado (o a 15 metros) de una tarjeta de crédito este puede negociar con ella como si de un terminal TPV se tratase y enviar todos estos datos por cualquier tipo de red (por ejemplo 3g) a otro dispositivo Android con NFC al lado de un TPV y realizar un cargo a esta tarjeta directamente al TPV, como si de un man in the middle se tratase. Relmente escalofriante que esto se pueda hacer, los bancos tienen un duro trabajo por delante para evitar este tipo de fraudes.

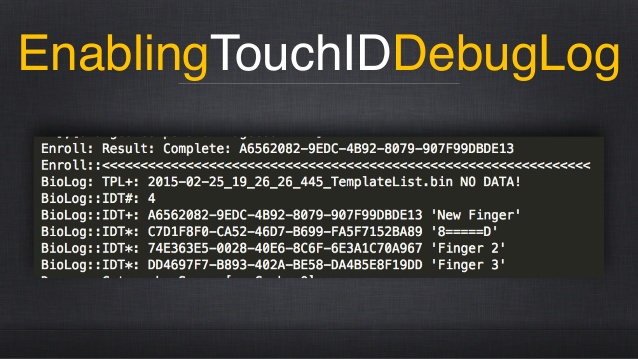

Desmitificando Apple Play por Sebastián Guerrero

Nos explica que esto tan solo se puede hacer si se tiene acceso físico al terminal y además esta rooteado, por lo que es una vulnerabilidad curiosa y poco peligrosa, pero ha demostrado que las aplicaciones realmente no tratan de mejorar su seguridad gestionando directamente las huellas, sino, que se fian de la base de datos del propio dispositivo y si esta se ve comprometida a la vez las aplicaciones se verán comprometidas.

Nos explica que esto tan solo se puede hacer si se tiene acceso físico al terminal y además esta rooteado, por lo que es una vulnerabilidad curiosa y poco peligrosa, pero ha demostrado que las aplicaciones realmente no tratan de mejorar su seguridad gestionando directamente las huellas, sino, que se fian de la base de datos del propio dispositivo y si esta se ve comprometida a la vez las aplicaciones se verán comprometidas.

Rojos y Azules: dos equipos con distintos sabores por Alejandro Ramos

El tiempo en mis manos por José Selvi

José nos hace subir en su Delorean del SSL para obligar al sistema hacer que crea que una sesión SSL esta caducada (o no…) hay una etiqueta en las sesiones SSL denominada «max-age» que se encarga de dar una caducidad a la sesión, a veces puede ser de horas o de días, y esta nos obliga a navegar mediante https durante todo este tiempo si no se renueva la sesión, para saltarse estamedida es tan fácil como cambiar la fecha del ordenador hacia el futuro y automáticamente esta sesión caduca y nos permitirá navegar por http. ¿Cómo nos pueden comprometer? Si caemos victimas de un man in the middle, este nos puede hacer forzar la navegación por http y además sin que nos salga la típica advertencia de falsa emisión de la SSL, pues ha conseguido realiar un NTP in the middle que además es capaz de modificar la hora del ordenador de la victima y obligar a caducar la sesión SSL.

Ingenieria inversa de circuitos integrados por Eduardo Cruz

Eduardo nos cuenta su experiencia realizando ingeniería inversa en microprocesadores y como se puede llegar a las tripas del mismo y descubrir sus circuitos y funcionamiento. Después de advertirnos de que no lo hagamos sin un entorno adecuado, nos explcia que podemos rebajar las capas del material que recubre el microprocesador con procesos químicos muy peligrosos y llegar a ver todo el circuito desde un microscopio y digitalizarlo en una imagen de alta resolución. Una vez digitalizada, con photoshop se pueden trazar todas las conexiones y transistores internos para posteriormente exportar este mapa a un software de emulación de circuitos electrónicos como Magic y realizar ingeniería inversa sobre el. Nos ha contado que para descubrir el funcionamiento de un chip de los años 90 ha tardado varios mese, todo un reto de ingeniería y un logro que aplaudo.

Fin de la jornada

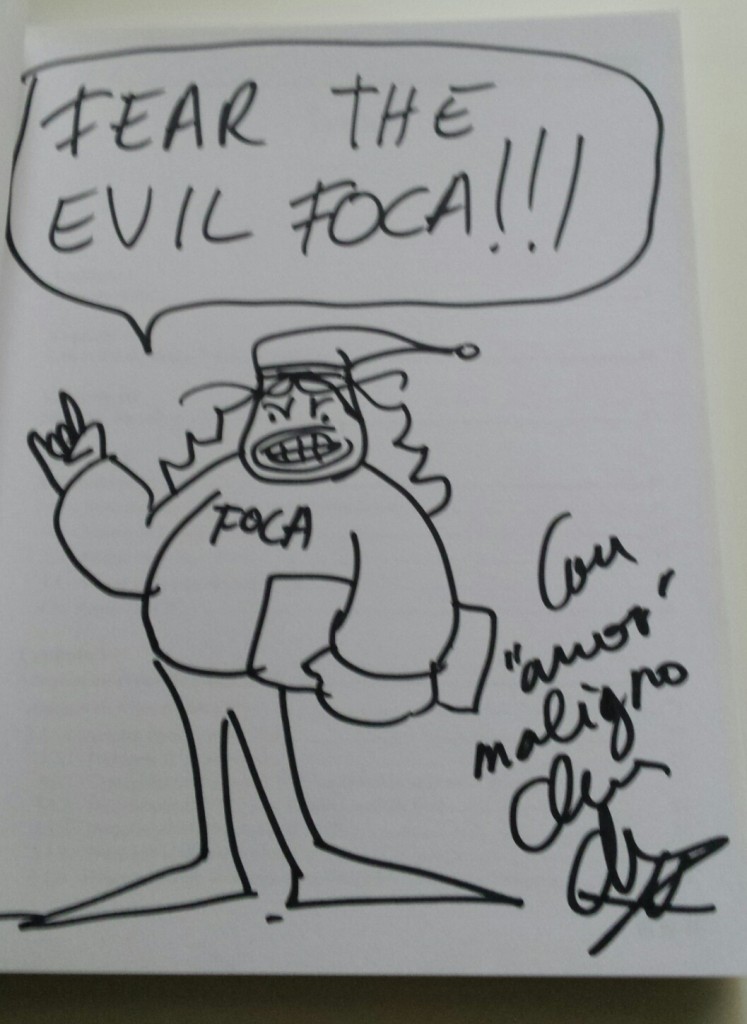

Hoy he conocido mucha gente con mucho potencial, de los cuales se puede aprender mucho, he descubierto que en las RootedCON no solo se puede aprender de los ponentes, hay muchos asistentes con un gran potencial y que me han enseñado y abierto los ojos en muchos temas de seguridad de los cuales no conocía bien o incluso desconocia completamente. Como anécdota, mientras estaba en el Stand de 0xWord mirando de comprar un libro de Ataques en redes de datos IPv4 e IPv6 por mi lado ha pasado Chema Alonso que se ha sentado un momento a firmar un libro diciéndole a una compañera, me tengo que ir ya que voy tarde, aunque me sabia mal por el, he pensado que una oportunidad así no pasa siempre y he cogido el libro, sin ni siquiera pagarlo, ha sido gracioso, porque la vendedora me ha dicho ¡pero hay que pagarlo!, y yo ¡si si pero espera un momento, yo te lo pago! y me he ido a ver a Chema para ver si me lo podía firmar, me ha hecho un dibujo «con amor maligno» le estoy muy agradecido por perder este minuto y dedicarme el dibujo, de verdad, muchas gracias Chema.

Deja una respuesta